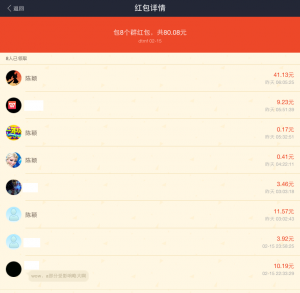

之前的大额红包, 现在已经变成了小额红包, 大家就图个乐嘛。

但是有的人比较贪财, 获得了红包口令之后, 用大量的支付宝帐号来领取, 让别人没得玩。

比如一个叫”陈颖”的人(好多同名的啊)。

居然在这个时间领取, 真是太可怕了。

还有的人呢, 一本正经的样子, 偏离了游戏的主旨。

一、iceboy的图片红包

这幅图片, 有人看了说像barcode, 但是他偏离方向了。

这其实是类似于以前的阴极射线管电视, 当行扫描频率调错了的时候的情况。

于是我就写了个程序, 将图片转换为字节数组, 然后使用新的长宽, 直接重新建立图片。

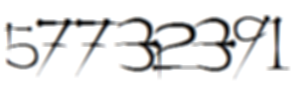

经过仔细调整, 可以得到下面的图片, 就是口令了。

惊悚的字体。

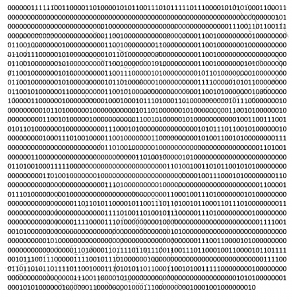

二、Foreverbell的图片红包

这个直观感觉, 就是要把01串转换为二进制文件, 于是这就需要OCR了。

OCR处理第一步就是二值化, 而这个图片, 背后的狗狗图的黑色和”白色”的交界处有些奇怪的东西, 所以二值化之后效果不太好。

经过处理变成了这样:

经过ABBYY FineReader的OCR和手工调整之后, 得到了01串

000000111111001100001101000010101100111010111110111000010101010001100011

000000000000000000000000000000000000000000000000000000000000000000000101

000000000000000000000000010000000000000000000000000000000111001101100111

000000000000000000000000011001000000000000000000011001000000000100000000

011001000000001000000000011001000000001100000000011001000000010000000000

011001110000010100000000010110100000000000000000011001000000000000000000

011001000000010100000000011001000000010100000000011001000000010100000000

011001000000010100000000011001110000010100000000010110100000000100000000

011001000000010100000000010110100000001000000000011110000010101100000000

011001010000001100000000011001010000000000000000011001010000000100000000

100000110000001000000000010001000101110100011010000000000101110000000010

000000000101101000000100000000000101101000000101000000000110010100000010

000000000110010100000100000000000110010100000101000000000001001100111001

010110100000001000000000011100010100000000000000010101110110010100000010

000000000100011101001000011001000000011000000000010100110010100000000111

000000000000000000000000011010010000001000000000000000000000000001101001

000000110000000000000000000000000110100100000101000000000000000000000000

011010010001111100000000000000000000000001101001001101011001010100000000

000000000110100100000001000000000000000000000000010011100010100000000110

000000000000000000000000011101000000000100000000000000000000000001100001

011101000000000100000000000000000000000001100010011101000000010100000000

000000000000000001101101011000010110011101101001011000110111010000000011

000000000000000000000000011110100110100101110000011101000000000100000000

000000000000000001111000011101000000000100000000000000000000000001111001

001010000000000000000000000000000000000000101000000000000000000000000000

000000000010100000000000000000000000000000000000011100110000101000000000

000000000000000001101000011011110110111001100111011000100110000101101111

001011100111000001111001011101000000100000000000000000000000000000111100

011011010110111101100100011101010110110001100101001111100000000100000000

000000000000000001110011000010100000000000000000000000000001010100000001

0001010100000010000001100000000100011100000000010001001000000010

写程序很容易转换为二进制文件。fb.7z

使用记事本查看到了hongbao.pyt字样, 用Python运行, 得到了红包口令71046420。

三、我的IPv6红包

我是这么说的: 红包: http://hb2.twd2.net

这个域名解析出来是2002:7b7b:f80c::462:49d3

这个地址, 在我关闭虚拟机之前, 确实是可访问的。

有人被http骗了, 说没有IPv6网络。

不过, 红包就藏在这个地址中。

2002开头的IPv6地址, 是6to4的地址, 第17位到第48位是IPv4地址, 后面是可以自己设置的。

所以红包口令就是0x046249d3, 转换为十进制就是73550291了。

1 条评论。