这两天网友们又发了好多好多红包呀。

一、Foreverbell的3D红包

看到这个红包的第一反应, 就是获取二维码里面的内容。

但是, 这个图片有两个问题:

1. 经过了透视变换, 所以一般二维码识别程序无法读取它。

2. 更致命的是, 把定位标记给涂实心了, 根本无法识别了!

解决办法就是使用Photoshop等软件, 把它重新变换为平面的, 之后, 把现成的二维码的定位标记缩放后放置在左上、左下、右上。然后就可以使用二维码识别程序识别了。

另外, fb表示他本想扣掉部分二维码, 但是发现二维码的纠错能力很强。

二、我的DTMF红包

这个红包口令分为两组数字, 每组4位数。

打开之后仔细听, 会听出来有轻微的电话拨号音, 这就是DTMF。

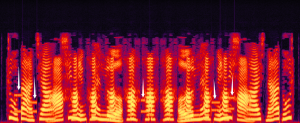

使用软件绘制出频谱以后, 就可以根据频率表, 反推出数字了。

图中五个箭头指的就是DTMF信号。解码后分别是A1249, 表示这是A组。

然后, 用hexdump等程序以十六进制方式查看此文件, 可以获取B组数字。

所以, B组是2622。

于是口令就是12492622。

另外, 这个音频正放和倒放差不多, 可能因此误导了一些人。

三、Ihsoh的图片红包

这个红包我没有解出来。

问了作者Ihsoh之后, 发现这个红包看似无理, 但是十分简单。

注意图中只有两个红色的像素点, 这就是红包了。

这两个像素点为坐标分别是(17, 71), (91, 36)

所以红包口令就是17719136或者91361771了。

测试发现是17719136。

四、44670的游戏红包

这个红包, 使得左图变换为右图之后, 可以获得红包。

五、44670的迷宫红包

这个红包, 是要走迷宫来寻找T。

玩完就会出现口令, 是90108425。

六、Breezewish的现代密码学红包

这是一个现代密码学的解密游戏

=======================简单来说:

访问 /generate,您会得到一串十六进制编码的密文,由 code 与 cipherkey 加密得到(AES-256-CBC)。

code 中包含红包口令,所以请您破解 cipherkey(加密密钥)。众所周知,错误的 cipherkey 也可以解密密文,为了方便您的程序判断正误,还提供了 /test 接口:

您可以用破解出来的 cipherkey 加密消息「construct a message like this :-)」,递交给 /test 接口,

如果 cipherkey 不正确(即我的程序使用正确的 cipherkey 解密得不到该消息),会返回「not equal :-(」。/test 接口使用示例:GET /test/0ccb5529181589b5505e035757baa674051bfa3e52c058a16cd0af1700bd0b2c5a1be1390ffb4b5bfea186ce206d2db08ad93b6b645c1f605742d8e49a48240e

该代码开源:https://github.com/breeswish/redpocket

By Breezewish

开源的代码, 泄漏了一些漏洞, 可以通过漏洞来破解这个红包。

发表评论